https://en.wikipedia.org/wiki/Enshittification

Enshittification (alternately, crapification and platform decay) is a pattern in which online products and services decline in quality. Initially, vendors create high-quality offerings to attract users, then they degrade those offerings to better serve business customers, and finally degrade their services to users and business customers to maximize profits for shareholders.

Белковая механика: двигатель (bacterial flagellar motor (BFM))

Nature’s Incredible ROTATING MOTOR (It’s Electric!) — Smarter Every Day 300

Молекулярные моторы бывают разных конфигураций и назначений, см. https://loess.ru/Белковая механика: двигатель

Логика чудес. Осмысление событий редких, очень редких и редких до невозможности — Мерё Ласло

https://math.wikireading.ru/h8OGk3lUAX

Цитата:

«Сила слабых связей»

Еще в 1960-х годах американский социолог Марк Грановеттер исследовал, как люди занимаются поиском работы. Проанализировав сотни интервью и анкет, он обнаружил, к своему удивлению, что в большинстве своем люди находят работу не по газетным объявлениям и не через близких знакомых. Почти в 80 % всех случаев ключом к успеху оказывается человек, с которым соискатель знаком лишь поверхностно. В 1973 году Грановеттер опубликовал свою знаменитую ныне работу, озаглавив ее «Сила слабых связей» (The Strength of Weak Ties). Эта статья стала крупным «концентратором» в сети публикаций по социологии: ее цитируют около тридцати тысяч раз.

Барабаши выяснил, что это явление не ограничивается областью поисков работы. Более того, оно подчеркивает одно из самых загадочных свойств безмасштабных сетей: почти все многочисленные связи узловой вершины — это связи слабые. Как это ни парадоксально, именно эти слабые связи предотвращают распад сети.

В безмасштабных сетях сильные связи создают островки. Члены такого островка проводят бо̀льшую часть времени с другими вершинами того же островка и могут быть почти полностью изолированы от остальной сети. Островки соединены с другими частями сети слабыми связями. В узле, содержащем множество островков, соединенных слабыми связями, именно эти слабые связи удерживают всю структуру в целости, не позволяя сети распасться. Поэтому, как чаще всего наблюдал Грановеттер, найти работу помогают человеку вовсе не близкие друзья. Близкие друзья в основном знакомы с теми же людьми, которых знает и сам соискатель, и в основном советуют поговорить с теми, к кому он уже обращался. Если бы у нас были только сильные связи, мы застряли бы в очень ограниченном мире.

Венгерский биохимик Петер Чермели в течение многих лет изучал белки стресса. Речь идет о белках, образующих одну из самых древних защитных систем организма. Когда какой-нибудь белок сворачивается неправильным образом, белки стресса разворачивают его, предоставляя ему еще одну возможность свернуться правильно. Поскольку белки могут принимать разные трехмерные формы, иногда они сворачиваются таким образом, что не могут выполнять свои функции. Чермели пишет: «Без белков стресса клетка была бы переполнена мусором, белками искаженной формы, вцепившимися друг в друга, как будто настает конец света». Главный вопрос, на который ответил Чермели, был таким: как белкам стресса удается оказаться там, где они нужны? Чермели продолжает: «Первые пять лет я обрушивал [на белки стресса] все то, к чему может прибегнуть биохимик. Я их изолировал, разрезал на части, поджаривал и вымачивал в кислоте, щелочи и радиоактивной жиже. Мне потребовалось пять лет, чтобы понять, что белки стресса не похожи на другие белки… Белки стресса не только скручиваются, но и прилипают, совсем не сильно, но одинаково ко всему».

Как это ни удивительно, ключ к пониманию принципов работы белков стресса нашелся не в биохимии, а в теории сетей. Белки стресса действуют как узлы безмасштабной сети. Эти белки обладают множеством слабых связей. Прочие белки, занятые выполнением своих конкретных физиологических функций, сильно связаны с несколькими другими, с которыми они и выполняют эти физиологические функции, и у них нет ни времени, ни сил на поддержание слабых отношений. Белки стресса подобны старым самкам в обществах приматов, которые вычесывают всю стаю, тем самым поддерживая ее связное единство.

Безмасштабные сети обычно стабилизируются слабыми связями, и стабильность такого типа характерна только для этих сетей. Именно она позволяет им оставаться в какой-то мере постоянными в течение долгого времени, даже если сеть разрастается настолько, что любая вершина оказывается непосредственно связана лишь с пренебрежимо малым участком всей сети. Именно благодаря слабым связям мегаполис с многомиллионным населением может функционировать как согласованное целое. Слабые связи позволяют сотне миллиардов нейронов человеческого мозга формировать логичные мысли. И вполне может быть, что именно слабые связи лежат в основе стремления к масштабной инвариантности как фундаментального принципа природы.

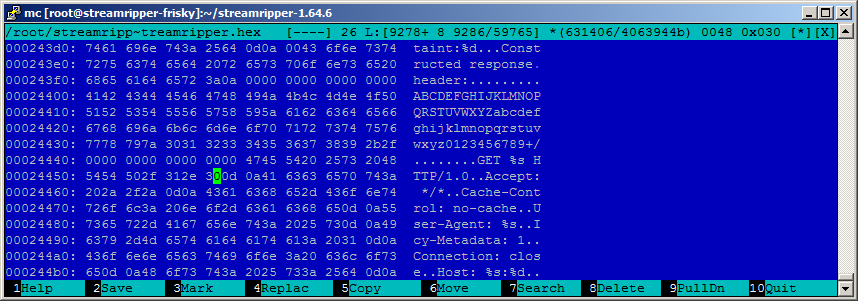

Streamripper+nginx+TGBot in docker

Продолжаем улучшать StreamRipper https://loess.ru/установка-streamripper/

На этот раз — используя Docker-compose и Bash https://github.com/Loess/streamripper-nginx

Получаем всё тот же https://t.me/FriskyChill, но с красивым листингом записей и быстрым-простым запуском одной командой:

git clone https://github.com/Loess/streamripper-nginx.git . && docker-compose up --build

Streamripper error -28 [SR_ERROR_INVALID_METADATA]

Все посты На пальцах™

Список всех постов На пальцах™ от Sly2m, ака Прохоров Артём:

| Название, дата | d3.ru | lj.com | other |

| 0. Почему ночью темно на пальцах™, 10 октября 2012 | lj.com | ||

| 1. Про космос, Excel и баскетбол на пальцах™, 3 января 2013 | d3.ru | lj.com | |

| 2. Излучение Хокинга на пальцах™, 7 Сентября 2013 | d3.ru | lj.com | |

| 3. Почему скорость света константа на пальцах™, 7 Сентября 2013 | d3.ru | lj.com | video@d3.ru video@lj.com |

| 4. Общая Теория Относительности на пальцах™, 9 Сентября 2013 | d3.ru | lj.com | |

| 5. Специальная Теория Относительности на пальцах™, 11 Сентября 2013 | d3.ru | lj.com | |

| 6. Почему у нашего пространства три измерения на пальцах™, 17 Сентября 2013 | d3.ru | lj.com | |

| 7. Почему стекло прозрачное на пальцах™, 22 Сентября 2013 | d3.ru | lj.com | |

| 8. Сколько вселенных поместится на 16ти гигабайтную флешку на пальцах™, 26 Сентября 2013 | d3.ru | lj.com | |

| 9. Характер физических законов на пальцах™ — (1/3) — В поисках абсолюта, 1 Ноября 2013 | d3.ru | lj.com | |

| 10. Характер физических законов на пальцах™ — (2/3) — От относительности к случайности, 1 Ноября 2013 | d3.ru | lj.com | |

| 11. Характер физических законов на пальцах™ — (3/3) — Проверяя непроверяемое, 1 Ноября 2013 | d3.ru | lj.com | |

| 12. Как Стивен Хокинг черные дыры отменял на пальцах™, 24 Января 2014 | d3.ru | lj.com | |

| 13. Инфляционная модель Вселенной на пальцах™, 24 Июня 2014 | d3.ru | lj.com | |

| 14. Голографическая Вселенная на пальцах™, 9 Сентября 2014 | d3.ru | lj.com | video@lj.com |

| 15. Ложный вакуум на пальцах™, 12 Сентября 2014 | d3.ru | lj.com | |

| 16. Число Грэма на пальцах™, 11 Января 2015 | d3.ru | lj.com | |

| 17. Гравитационные волны на пальцах™, 21 Мая 2015 | d3.ru | lj.com | |

| 18. Элементарные частицы на пальцах™, 14 Октября 2015 | d3.ru | lj.com | video@d3.ru video@lj.com |

| 19. Нобелевская премия 2015 на пальцах™, 22 Октября 2015 | d3.ru | lj.com | |

| 20. Почему время течет вперед на пальцах™, 10 Марта 2016 | d3.ru | lj.com | |

| 21. Об истинных размерах чёрных дыр на пальцах™, 9 Июня 2016 | d3.ru | lj.com | |

| 22. Темная материя на пальцах™, 28 Ноября 2016 | d3.ru | lj.com | |

| 23. Генератор Пенроуза на пальцах™, 07 Марта 2018 | d3.ru | lj.com | |

| 24. Горизонты восприятия на пальцах™, 24 Июля 2018 | d3.ru | lj.com | habr.com |

В таблице нарушена хронология создания: пост 7. Почему стекло прозрачное на пальцах™ вышел в LJ 24 мая 2012, затем — 0. Почему ночью темно на пальцах™ — 10 октября 2012, затем — 3. Почему скорость света константа на пальцах™ — 23 октября 2012. Далее — по порядку с первого. Однако, на d3 посты публиковались именно в том порядке, как указано в таблице, пост №0 на d3 — отсутствует

Источники: https://sly2m.livejournal.com/, https://cosmos.d3.ru/spisok-vsekh-postov-na-paltsakh-tm-1407015/, https://cosmos.d3.ru/tag/на пальцах/

Ещё почитать: sly2m.com, остальные посты автора.

Gamedev 2023

Кстати, помимо серий NVN, Dungeon Siege, недавно открыл для себя и серию Divinity, которая продолжает славные традиции жанра, что и вылилось впоследствии в BG3

Leganza не заводится после заправки

Пролог

Однажды, в студёную зимнюю пору, на сугробе, у меня отвалился бачок EVAP-поглотителя паров бензина. У леганз больное место — задние арки и то, что под ними. Там и оказалось отгнившее крепление, бачок пришлось прикручивать на дежурную проволоку. После этого бачок полтора месяца болтался на проволоке, и в итоге отвалился на трассе — и его заднюю стенку со всем содержимым оторвало о дорожное полотно. С тех пор я ездил с таким «открытым» бачком где-то ещё год.

Часть 1

Я пытаюсь найти подходящий бачок на Леганзу, их нет, и даже на разборках не найти идентичную модель из-за отсутствия её в каталогах, и всё, что мне предлагали — визуально не сходились с моим разбитым бачком. По номеру 30684416 находятся три разные модели от Volvo S80/C80, по номеру 17098140 и по остальным номерам из официального каталога https://loess.ru/media/chevrolet_epc/catalog/Chevrolet/V97_GEN/2/1/21300L/default.htm — нет ничего вообще. Нахожу первый похожий бачок.

Загоняю в автосервис, говорю — делайте! Звонят, сообщают — шланги все не подходят. Наколхозили как-нибудь, с переходниками, но оригинальные крепления на шлангах сохранили.

Загоняю в автосервис, говорю — делайте! Звонят, сообщают — шланги все не подходят. Наколхозили как-нибудь, с переходниками, но оригинальные крепления на шлангах сохранили.

Машина ездит, всё ок, но — перестала заводиться после заправки, и во время заправки переливает через горло — заправлять надо очень медленно.

Был сделан вывод: воздух не уходит через бачок, либо уходит недостаточно быстро.

Также был найден чит на заправку — машина заводится при снятом шланге от EVAP на клапане под капотом. Потихоньку заправил — снял шланг — завелась — потихоньку подносим шланг — если не заглохла — можно ехать дальше.

Часть 2

Спустя пару месяцев, был найден бачок от Volvo CX90 с тем же номером 30684416, к американской Леганзе 2.2 подошёл идеально. Поскольку родные крепления шлангов не отрезали, всё сняли и поставили быстро.

Машина заправляется нормально, но всё так же не заводится после заправки.

Часть 3

Спустя ещё пару месяцев, проанализировав ситуацию и поглядев на схему работы EVAP (https://loess.ru/pdf/leganza/Service_Manual-Leganza.pdf, 1F-582) — снял клапан EVAP (1F-574), дунул в него — он был открыт, продул и протыкал его туда-сюда аккумулятором — и клапан начал работать, а машина — заводиться после заправки!

Поскольку он был открыт всё время, пока я ездил с заменённым бачком — ECM адаптировался к постоянному подсосу из бачка, и после заправки подавал смесь вне кондиции. А открыт он был, вероятно, из-за грязи, попавшей внутрь в то время, как я ездил с разбитым бачком.

У землян всего два варианта будущего — умереть во сне или проснуться

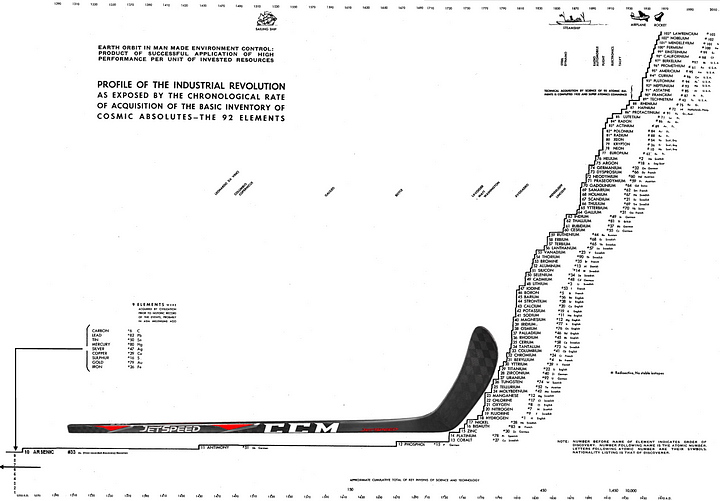

Сергей Карелов — обзорные статьи про форму клюшки, позволяющие оценить основные вехи невозврата человеческой цивилизации + простая математическая модель степени развития общества на основе количества продаваемых товаров. В части 3 — даже есть решение парадокса Ферми.

Part 1 https://sergey-57776.medium.com/у-землян-всего-два-варианта-будущего-20c60dd97bd5

Part 2 https://sergey-57776.medium.com/умереть-во-сне-или-проснуться-2cf1f037aa40

Part 3 https://sergey-57776.medium.com/асимптотическое-выгорание-или-гомеостатическое-пробуждение-7dddfb5affcc

Bonus: https://sergey-57776.medium.com/открыта-формула-победы-на-выборах-4870a9dad7d0 и https://sergey-57776.medium.com/эффект-ленина-трампа-23b93f185c65

MiTM on jabber.ru

Прекрасная подробная статья о хорошо продуманной атаке на соединение до jabber.ru. Показывает, насколько важно мониторить свои сертификаты и сервера

https://notes.valdikss.org.ru/jabber.ru-mitm/ (pdf)

As of 20 Oct 2023, we’re still waiting for the adequate reply from Hetzner and Linode to our inquiries.

p.s. Обширное дополнение (https://www.devever.net/~hl/xmpp-incident) про перехват в механизме выпуска сертификатов от автора RFC8657 (https://www.rfc-editor.org/rfc/rfc8657.txt) и много чего ещё Hugo Landau. Плюсы, минусы, дыры, что произошло и что ещё может произойти, как защищаться или как минимум усложнить жизнь атакующей стороне.