Качаем темплейт деб 10 потому что на пве6.3 (под управлением деб10) образ 11 деб не работает

заводим CT деб 10

Добавляем публичный ключ putty в /root/.ssh/authorized_keys

смотрим локалю, если её нет и кракозябры — делаем dpkg-reconfigure locales, перезагружаемся

коннектимся в консоль, cкачиваем стримриппер https://sourceforge.net/projects/streamripper/files/streamripper%20%28current%29/1.64.6/

apt install gcc glib2.0 libogg-dev libvorbis-dev make

./configure

make

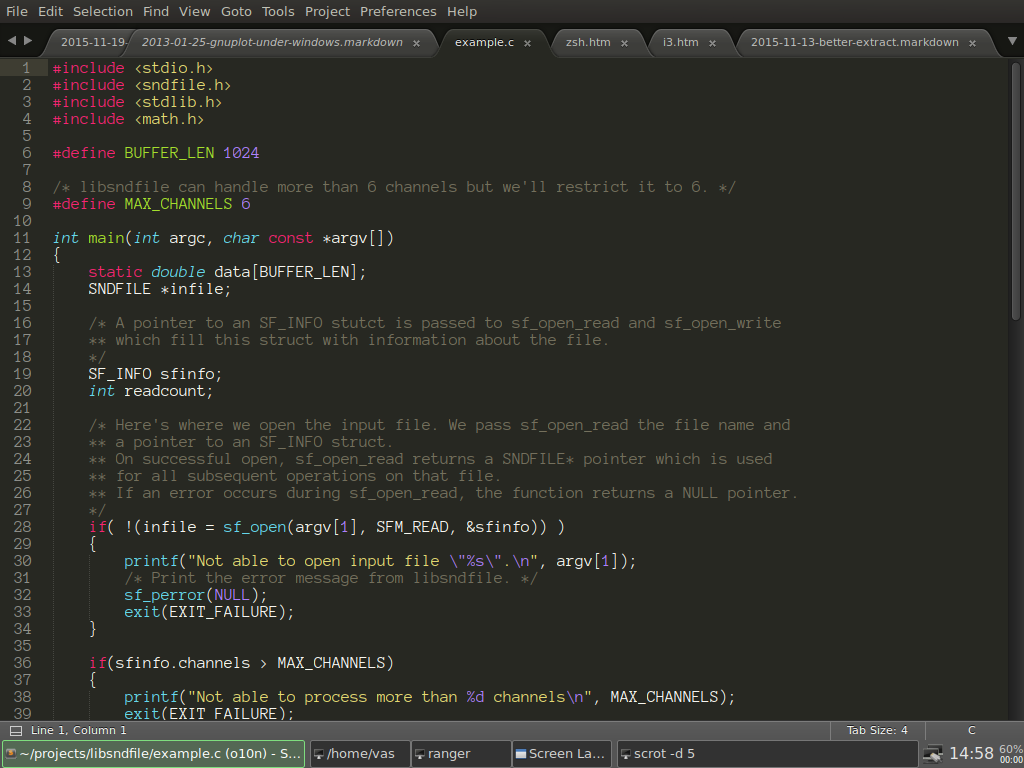

./streamripper http://chill.friskyradio.com/frisky_aac_high -r 8008 -z -L playlist.pls -t -o version -D "%S/%1q %A - %T" --xs_offset=3000

делаем демона /etc/systemd:

[Unit]

Description=streamripper-frisky

After=network-online.target

Wants=network-online.target systemd-networkd-wait-online.service

StartLimitIntervalSec=500

StartLimitBurst=5

[Service]

Restart=on-failure

RestartSec=10s

ExecStart=/path/to/streamripper-1.64.6/streamripper http://chill.friskyradio.com/frisky_aac_high -r 8008 -z -L playlist.pls -o version -t -D '/path/to/FriskyChill/%%1q %%A - %%T' --xs_offset=3000

[Install]

WantedBy=multi-user.target

systemctl daemon-reload

systemctl enable streamripper-frisky

apt install incron

Добавляем юзера в /etc/incron.allow

incrontab -e

ебёмся с тем, что инкронтаб вообще никак не умеет обрабатывать пути с пробелами,

тыкаем галку «Disable application keypad mode» in PuTTY (on the Features panel) для того, чтобы нумпад наконец-то заработал

пишем скрипт, на вход которому скармливаем параметр для выгрузки файла в тг:

/path/to/FriskyChill IN_CREATE,IN_MOVED_TO /path/to/py-frisky-bot/py-frisky-bot.py "$@/$#" $% >> /path/to/py-frisky-bot/py-frisky-bot.log 2>&1

Осознаём, что файлы больше 50 мб ботами в телегу не выгружаются, и делаем http-сервер и отправку урла в чат вместо аудио.

Получаем что-то типа этого: https://t.me/FriskyChill

Подписывайтесь! =)