run.cmd:

call putty -ssh user@ip.add.res.s -pw pass -m c:script.sh

script.sh:

sudo systemctl restart docker.service

Удобный self-hosted список задач (ToDo list) с синхронизацией в NextCloud

Ставим NextCloud на выделенный IP

Ставим Nginx-proxy для подключения к нему по SSL

На телефон — ставим F-Droid

Устанавливаем tasks.org из F-Droid

Открываем tasks.org, авторизуемся на сервере NextCloud с помощью CalDAV

Создаём виджет на экране, и ставим галочку в «настройки — внешний вид — Временно показывать задачи после завершения», получаем что-то вроде:

Туда же можно подключить синхронизацию закладок браузеров с помощью Floccus

Установка streamripper

Качаем темплейт деб 10 потому что на пве6.3 (под управлением деб10) образ 11 деб не работает

заводим CT деб 10

Добавляем публичный ключ putty в /root/.ssh/authorized_keys

смотрим локалю, если её нет и кракозябры — делаем dpkg-reconfigure locales, перезагружаемся

коннектимся в консоль, cкачиваем стримриппер https://sourceforge.net/projects/streamripper/files/streamripper%20%28current%29/1.64.6/

apt install gcc glib2.0 libogg-dev libvorbis-dev make ./configure make ./streamripper http://chill.friskyradio.com/frisky_aac_high -r 8008 -z -L playlist.pls -t -o version -D "%S/%1q %A - %T" --xs_offset=3000

делаем демона /etc/systemd:

[Unit] Description=streamripper-frisky After=network-online.target Wants=network-online.target systemd-networkd-wait-online.service StartLimitIntervalSec=500 StartLimitBurst=5 [Service] Restart=on-failure RestartSec=10s ExecStart=/path/to/streamripper-1.64.6/streamripper http://chill.friskyradio.com/frisky_aac_high -r 8008 -z -L playlist.pls -o version -t -D '/path/to/FriskyChill/%%1q %%A - %%T' --xs_offset=3000 [Install] WantedBy=multi-user.target

systemctl daemon-reload systemctl enable streamripper-frisky

apt install incron

Добавляем юзера в /etc/incron.allow

incrontab -e

ебёмся с тем, что инкронтаб вообще никак не умеет обрабатывать пути с пробелами,

тыкаем галку «Disable application keypad mode» in PuTTY (on the Features panel) для того, чтобы нумпад наконец-то заработал

пишем скрипт, на вход которому скармливаем параметр для выгрузки файла в тг:

/path/to/FriskyChill IN_CREATE,IN_MOVED_TO /path/to/py-frisky-bot/py-frisky-bot.py "$@/$#" $% >> /path/to/py-frisky-bot/py-frisky-bot.log 2>&1

Осознаём, что файлы больше 50 мб ботами в телегу не выгружаются, и делаем http-сервер и отправку урла в чат вместо аудио.

Получаем что-то типа этого: https://t.me/FriskyChill

Подписывайтесь! =)

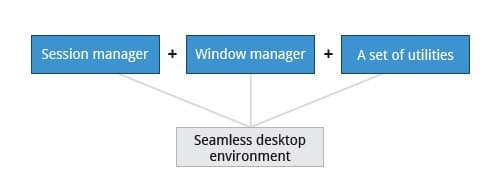

Some ways for organizing linux desktops/workflows/terminals

Прекрасная статья-обзор организации процесса в текстовых терминалах в терминальной стадии: http://jacobzelko.com/workflow/ (pdf)

Таскбар в screen делается записью в ~/.screenrc, что-то типа:

hardstatus alwayslastline "%{bw}[%H] [%?%-Lw%?%{wb}%n*%f %t%{bw}%?%+Lw%?]%=%{bw} [%1`] [%c:%s] [%l]"http://www.softpanorama.org/Utilities/Screen/tips.shtml

https://www.transfusion.eu.org/2014/06/18/gnu-screen-on-steroids/

Недавно узнал, что window-менеджеров не десять штук, а в разы больше =) Например, HiveOS использует легковесный аскетичный Openbox WM + Tint2:

Windows-tools и автозапуск SSHD в WSL2

Список плюшек для упрощения жизни windows-рабов:

https://vas3k.club/post/6238/

https://www.hanselman.com/blog/scott-hanselmans-2021-ultimate-developer-and-power-users-tool-list-for-windows

Включить цветную рамку текущего окна в win10 (https://habr.com/ru/post/544214/):

HKCU\Software\Microsoft\Windows\DWM\

EnableWindowColorization:REG_DWORD:1

ColorPrevalence:REG_DWORD:1

Включить все иконки в system tray (https://winaero.com/always-show-tray-icons-windows-10/):

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\

EnableAutoTray:REG_DWORD:0

или cmd -> shell:::{05d7b0f4-2121-4eff-bf6b-ed3f69b894d9}

WSL2:

Дабы SSHD был запущен при старте windows 10 (не входя в bash), надо его перезапустить из-под root:

wsl sudo service ssh --full-restart

можно даже такой батник в автозапуск засунуть

Далее кратко описан процесс установки WSL2 на Win10 home:

Read More

Bash scripting template + man iproute2

script_dir=$(cd "$(dirname "${BASH_SOURCE[0]}")" &>/dev/null && pwd -P)

https://baturin.org/docs/iproute2/

ip address add 192.0.2.10/27 dev eth0

TeamRedMiner 4Gb

This is an example table with 2 x Nitro+ 470 4GBs mining at 29.65 MH/s

each at full speed, i.e. 59.30 MH/s total, having 4078MB of DAG buffer

space available. Power draw will stay roughly the same, so your

efficiency will take about the same hit as the hashrate.

Epoch DAG MB DAG % Hashrate Loss % ~date (https://minerstat.com/dag-size-calculator) 381 4072 100.00% 59.30 0.0% 10th Dec 2020 382 4080 99.95% 58.38 -1.6% 14th Dec 2020 383 4088 99.76% 54.89 -7.4% 18th Dec 2020 384 4096 99.56% 51.46 -13.2% 21st Dec 2020 385 4104 99.37% 48.29 -18.6% 25th Dec 2020 386 4112 99.17% 45.17 -23.8% 29th Dec 2020 387 4120 98.98% 42.17 -28.9% 2nd Jan 2021 388 4128 98.79% 39.35 -33.6% 5th Jan 2021 389 4136 98.60% 36.80 -37.9% 9th Jan 2021 390 4144 98.41% 34.23 -42.3% 13th Jan 2021 395 4184 97.47% 22.46 -62.1% 16th Jan 2021 400 4224 96.54% 12.55 -78.8% 20th Jan 2021

Useful Zabbix scripts

https://github.com/grundic/zabbix-disk-performance

https://github.com/IvanBayan/Zabbix-lm-sensors-lld (https://share.zabbix.com/unsorted/lld-script-for-sensor-type-items-based-on-lm-sensors) (без триггеров и итемов, только дискавери)

https://github.com/blind-oracle/zabbix-sensors (https://share.zabbix.com/cat-server-hardware/sensors) (с триггерами)

https://github.com/nobodysu/zabbix-mini-IPMI/ (https://share.zabbix.com/cat-app/zabbix-mini-ipmi)

(в поиске https://share.zabbix.com/search?searchword=linux+sensors&search_cat=1 — всего три скрипта, это они и есть)

https://github.com/v-zhuravlev/zbx-smartctl (https://share.zabbix.com/storage-devices/smart-monitoring-with-smartmontools-lld) (инструкция https://serveradmin.ru/monitoring-smart-v-zabbix/)

https://github.com/delin/Zabbix-NUT-Template

оповещения в Tg, пошаговая инструкция: https://serveradmin.ru/nastroyka-opoveshheniy-zabbix-v-telegram/

Ideapad 330s efi boot

после установки Debian 10 поверх ubuntu оказалось, что грузиться ноут может только одной записью в efi — «ubuntu», и при этом загружается лишь голая командная строка grub. Больше опций для загрузки в BIOS — нет. При загрузке с hdd в legacy — просто выключается.

Не помогли:

— несколько переустановок, с нескольких образов debian 10

— grub reinstall, grub-update, те же действия в safe mode (https://wiki.debian.org/GrubEFIReinstall)

— ручное копирование Boot64x в efi-разделе из /debian/ в /BOOT/

Помогло лишь ручное копирование всех файлов в efi-разделе из /debian/ в /ubuntu/ в консоли uefi (или прям в ОС, после загрузки с rEFInd).

образ c uefi shell https://sourceforge.net/projects/refind/

инструкция https://www.bootdev.ru/2018/10/EFI-Shell-What-to-do-if-the-OS-does-not-loaded.html

OpenWRT cannot nslookup from 127.0.0.1

Конфиг: OpenWRT 18.06.2.

Настраиваем выдачу одинакового ip-адреса для двух разных маков — и, вуаля! отваливается dnsmasq, не разрешаются имена, тлен и безысходность.

Убираем одинаковый ip для разных маков — всё чинится сразу и само =)